FlexiHub Team uses cookies to personalize your experience on our website. By continuing to use this site, you agree to our cookie policy. Click here to learn more.

Depuis l'avènement d'Internet, les internautes ont toujours été confrontés à un défi ou à l'autre. L'un de ces problèmes est le fait qu'il est difficile pour les utilisateurs de faire confiance à un code publié sur Internet. Les utilisateurs ne peuvent se passer de télécharger régulièrement des logiciels d'Internet sur leurs ordinateurs. Certains logiciels peuvent contenir des menaces ou des programmes malveillants qui mettent en danger les informations et la sécurité des utilisateurs.

Les développeurs peuvent annuler cette menace en signant numériquement tous les logiciels avant de les rendre disponibles au téléchargement par les internautes. Lorsque le logiciel est signé, il est plus facile pour les utilisateurs de vérifier son origine, ainsi que de vérifier qu'il n'a pas été altéré ou falsifié de quelque manière que ce soit.

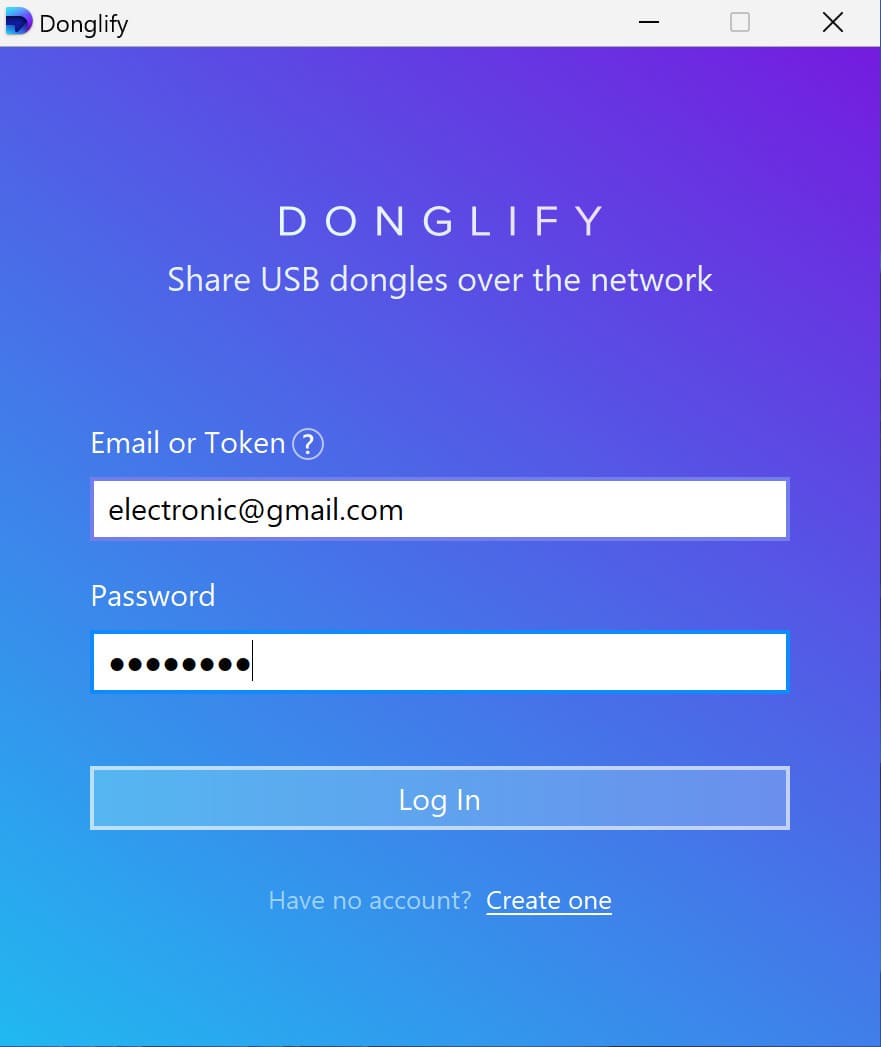

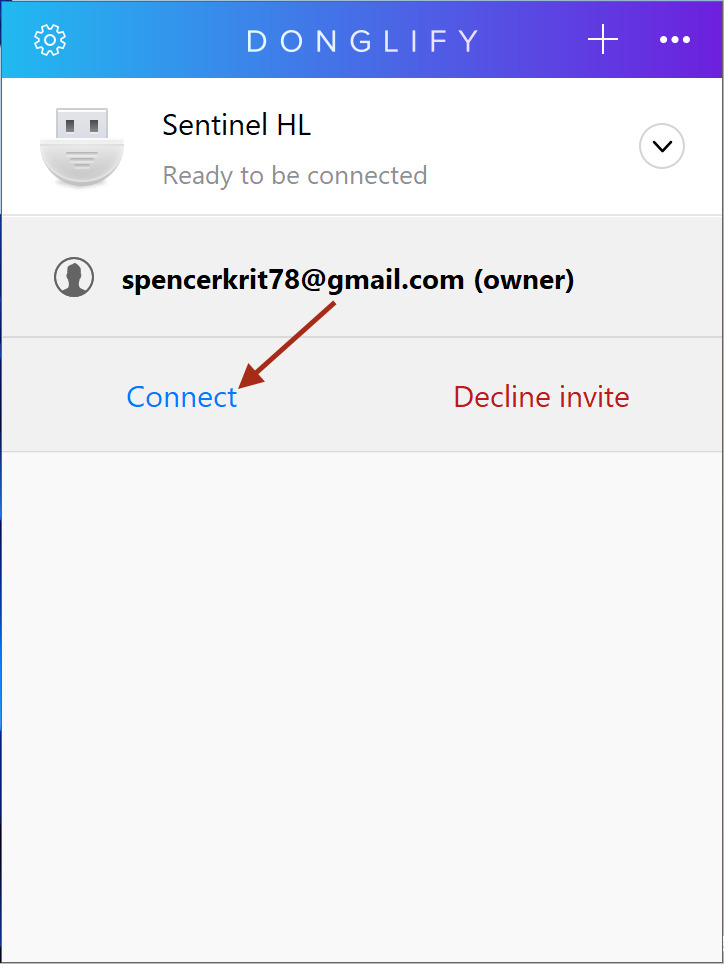

Oui, c'est aussi simple que ça ! De cette façon, vous n'aurez pas à acheter de solutions matérielles supplémentaires ou à utiliser un logiciel douteux, chaque fois que vous aurez besoin de partager un jeton de certificat numérique.

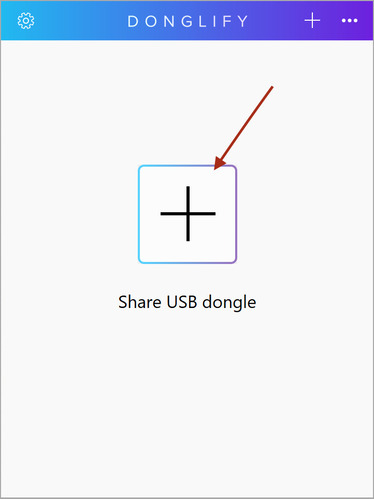

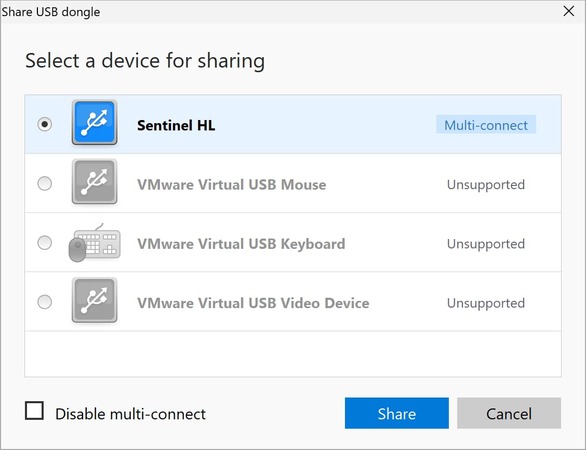

La meilleure façon de partager un jeton USB pour macos/windows est avec l'aide de Donglify. De cette façon, tout le monde au bureau peut utiliser le dongle dsc, et il restera toujours au même endroit.

La signature de code fait simplement référence à la signature de scripts à l'aide d'une signature numérique basée sur un certificat. L'objectif est de vérifier l'identité des auteurs et de s'assurer que le code n'a pas été altéré depuis que l'auteur l'a signé selon les normes de certification numérique de Microsoft. De cette façon, les autres logiciels et les utilisateurs peuvent déterminer s'ils peuvent faire confiance au logiciel.

Avec un certificat de signature de code Microsoft, il vous est possible de signer du code en utilisant une clé privée et publique (une méthode similaire à celle utilisée par SSH et SSL). Lorsque le certificat est demandé, une paire de clés publique/privée est générée. Cette clé privée reste sur la machine du demandeur et n'est jamais envoyée au fournisseur de certificat. Lorsque la clé publique est demandée par le fournisseur, elle est envoyée, puis le fournisseur émet un certificat.

Les types de signature de code acceptés comme étant les plus avancés sont appelés « certificats de signature de code à validation étendue ». La raison pour laquelle ils sont si bien notés est qu'ils traitent de deux des failles les plus courantes exploitées par les développeurs de logiciels malveillants pour propager leur code malveillant : une mauvaise protection des clés privées et des processus de vérification d'identité faibles.

Le premier est obtenu grâce à l'adoption d'une authentification à deux facteurs : la clé privée est cryptée sur le jeton et stockée sur un dongle USB. Il sera impossible pour ceux qui n'ont pas l'appareil physique de signer du code à l'aide de votre certificat de signature de code.

Bien que la clé USB offre la meilleure protection possible, il n'est peut-être pas très pratique de l'utiliser dans l'entreprise, car il est possible que le dongle soit transmis aux membres et se perde au cours du processus. Aussi, nous vous recommandons de ne pas copier, cloner, dupliquer le dongle USB car ce n'est pas une pratique qui tombe du bon côté des ToS des fabricants.